Ghidra:一款强大的软件逆向工程框架

你是否曾经在分析恶意代码、研究软件漏洞或理解复杂二进制文件时感到束手无策?Ghidra 的出现,旨在彻底解决这个问题。它是一个由美国国家安全局(NSA)研发和维护的软件逆向工程(SRE)框架,提供了一套功能丰富的高端分析工具,帮助安全研究人员、逆向工程师和开发者深入剖析编译后的代码。本文将带你全面了解这一行业标杆级的逆向工程利器。

截至收录:

Ghidra项目stars数:60126

Ghidra项目forks数:6700

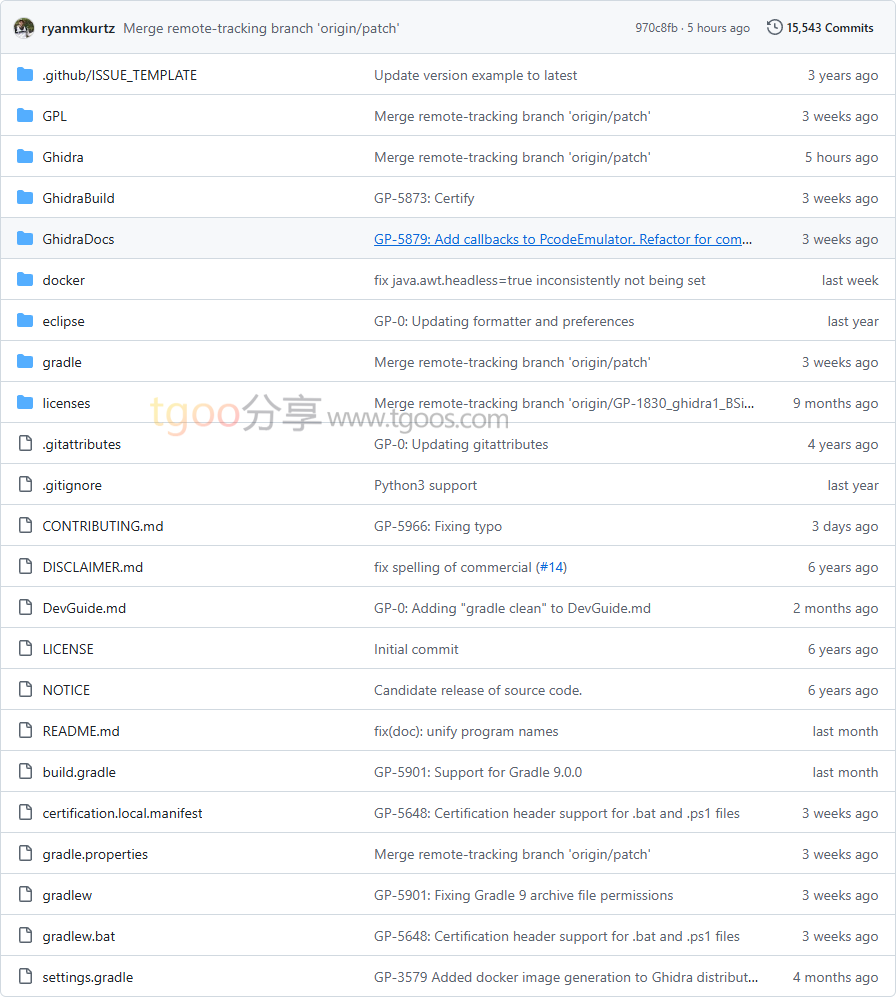

Ghidra项目目录截图

Ghidra项目核心亮点

🌟 功能全面强大:支持反汇编、汇编、反编译、图形化分析和脚本编写,涵盖逆向工程全流程。

🎯 多平台支持:可在 Windows、macOS 和 Linux 系统上运行,支持多种处理器指令集和可执行文件格式。

🔒 高度可定制:用户可通过 Java 或 Python 开发自己的扩展组件和脚本,满足个性化需求。

🧩 团队协作优化:专为解决复杂逆向工程项目的规模化和团队协作问题而设计,提供可扩展的研究平台。

Ghidra项目快速开始

只需几步,你就能开始使用 Ghidra 进行逆向工程分析:

- 安装准备:

- 安装 JDK 21 64 位版本

- 下载官方 Ghidra 发行版(注意不要下载标记为 “Source Code” 的文件)

- 解压并运行:

# 解压下载的 Ghidra 压缩包

unzip ghidra_.zip

#进入解压后的目录

cd ghidra__

#运行 Ghidra(Linux/macOS)

./ghidraRun

#或者运行 PyGhidra(Windows 使用 ghidraRun.bat)

./support/pyGhidraRun - 开始分析:

- 启动后创建新项目

- 导入要分析的二进制文件

- 使用代码浏览器开始逆向工程之旅

Ghidra项目应用场景

场景一:恶意代码分析:安全研究人员使用 Ghidra 深入分析恶意软件的行为逻辑和潜在威胁。

场景二:漏洞研究:帮助安全专家发现和理解软件中的安全漏洞,为修复提供关键洞察。

场景三:遗留系统分析:对缺乏文档的遗留二进制代码进行逆向工程,理解其功能和工作原理。

场景四:学术研究:大学和研究机构使用 Ghidra 进行软件安全和逆向工程领域的学术研究。

用户案例:作为 NSA 网络安全使命的重要组成部分,Ghidra 已被应用于各种涉及恶意代码分析的任务,为逆向工程分析师提供深度洞察,帮助他们更好地理解网络和系统中的潜在漏洞。

安全提示

请注意:某些版本的 Ghidra 存在已知的安全漏洞。在使用前,请务必阅读 Ghidra 的安全公告,了解可能受到的影响。

Ghidra项目链接

NationalSecurityAgency / ghidra项目地址:https://github.com/NationalSecurityAgency/ghidra

本文地址:https://www.tgoos.com/10078