Trivy:全面且多功能的开源安全扫描工具

你是否曾经为容器镜像、Kubernetes集群或代码仓库中的安全漏洞、错误配置和敏感信息泄露而担忧?Trivy的出现,旨在彻底解决这个问题。它是一个用Go编写的轻量级命令行安全扫描工具,可以帮助开发者和运维人员快速发现并修复各种安全问题。本文将带你全面了解这个在云原生安全领域备受瞩目的工具。

截至收录:

Trivy项目stars数:28614

Trivy项目forks数:2731

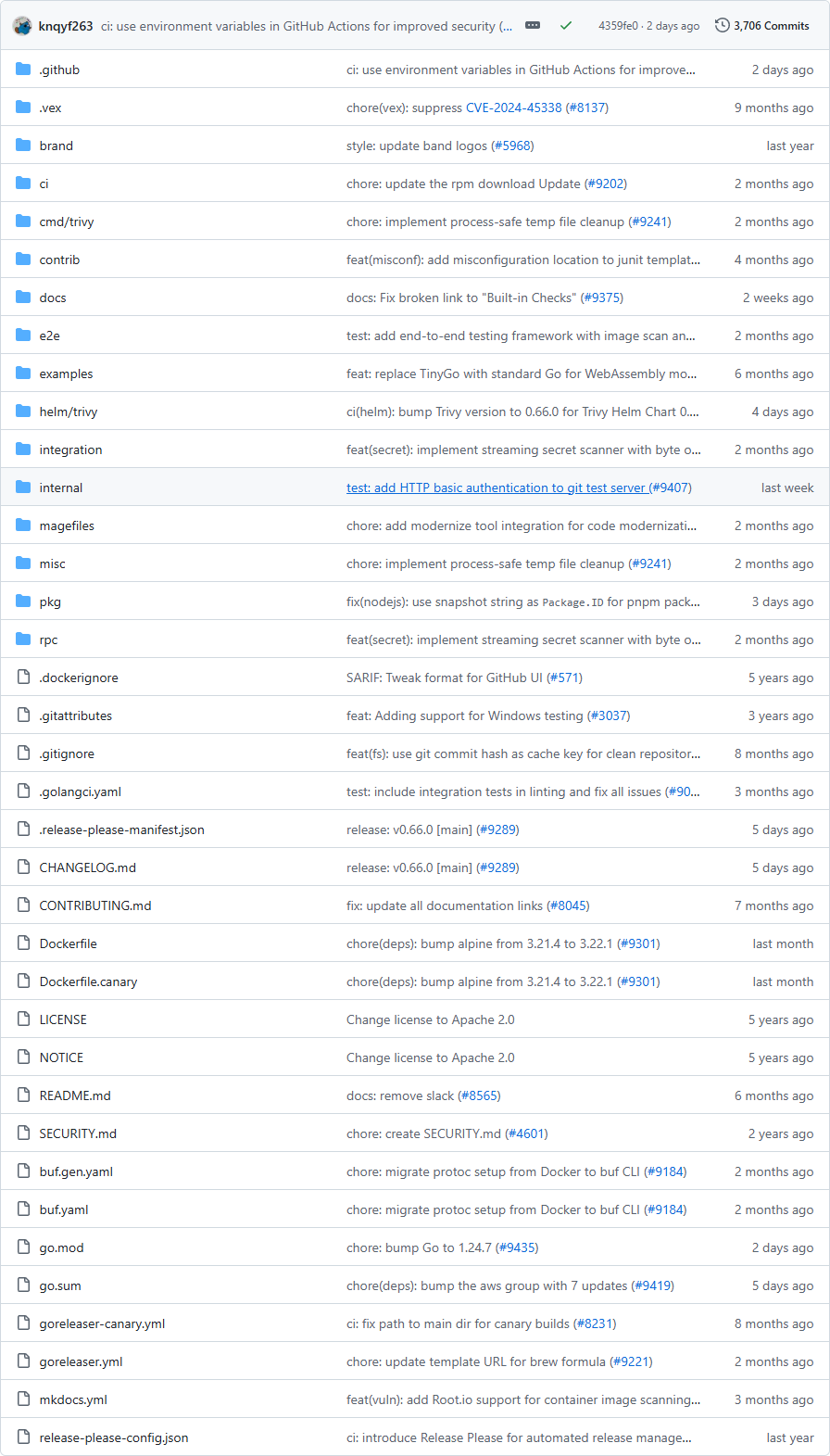

Trivy项目目录截图

Trivy项目核心亮点

🔍 全面扫描覆盖:支持容器镜像、文件系统、Git仓库、虚拟机镜像和Kubernetes等多种目标,提供一站式的安全检测方案。

🛡️ 多维度安全检测:不仅能发现已知漏洞(CVE),还能检测基础设施即代码(IaC)的错误配置、敏感信息泄露和软件许可证问题。

⚡ 简单易用:无需复杂配置,一条命令即可开始扫描,支持Docker、Homebrew等多种安装方式。

🌐 广泛集成支持:与GitHub Actions、Kubernetes Operator、VS Code插件等主流平台和工具深度集成。

Trivy项目快速开始

只需几步,你就能开始使用Trivy进行安全扫描:

- 安装Trivy:

# 使用Homebrew安装(macOS/Linux)$ brew install trivy

# 或使用Docker运行

$ docker run aquasec/trivy

# 或直接从GitHub发布页面下载二进制文件

- 扫描容器镜像:

$ trivy image python:3.4-alpine

- 扫描文件系统:

$ trivy fs --scanners vuln,secret,misconfig myproject/

Trivy项目应用场景

场景一:CI/CD流水线集成:开发者可以将Trivy集成到GitHub Actions等CI/CD工具中,在构建阶段自动扫描容器镜像和代码仓库,提前发现安全问题。

场景二:Kubernetes集群安全审计:运维人员可以使用Trivy定期扫描Kubernetes集群,检测工作负载的漏洞和错误配置,确保生产环境安全。

场景三:本地开发环境检测:开发者在编写基础设施代码(Terraform、Kubernetes YAML)时,可以使用Trivy快速验证配置的安全性,避免将错误配置推送到远程仓库。

用户案例:作为Aqua Security的开源项目,Trivy已被众多企业和开发团队采用,帮助它们构建更加安全的云原生应用。

Trivy项目链接

aquasecurity / trivy项目地址:https://github.com/aquasecurity/trivy

本文地址:https://www.tgoos.com/7994