Wazuh-Rules:提升Wazuh威胁检测能力的开源规则库

你是否正在使用Wazuh进行安全监控,却苦于默认规则检测能力有限、误报率高?Wazuh-Rules 提供了经过实战验证的高精度检测规则,帮助企业和安全团队更精准地识别威胁,降低运维负担。该项目由SOCFortress团队维护,专注于为Wazuh社区提供开源、可扩展的规则集,覆盖多种安全场景与集成方案。

截至收录:

Wazuh-Rules stars数:1018

Wazuh-Rules forks数:247

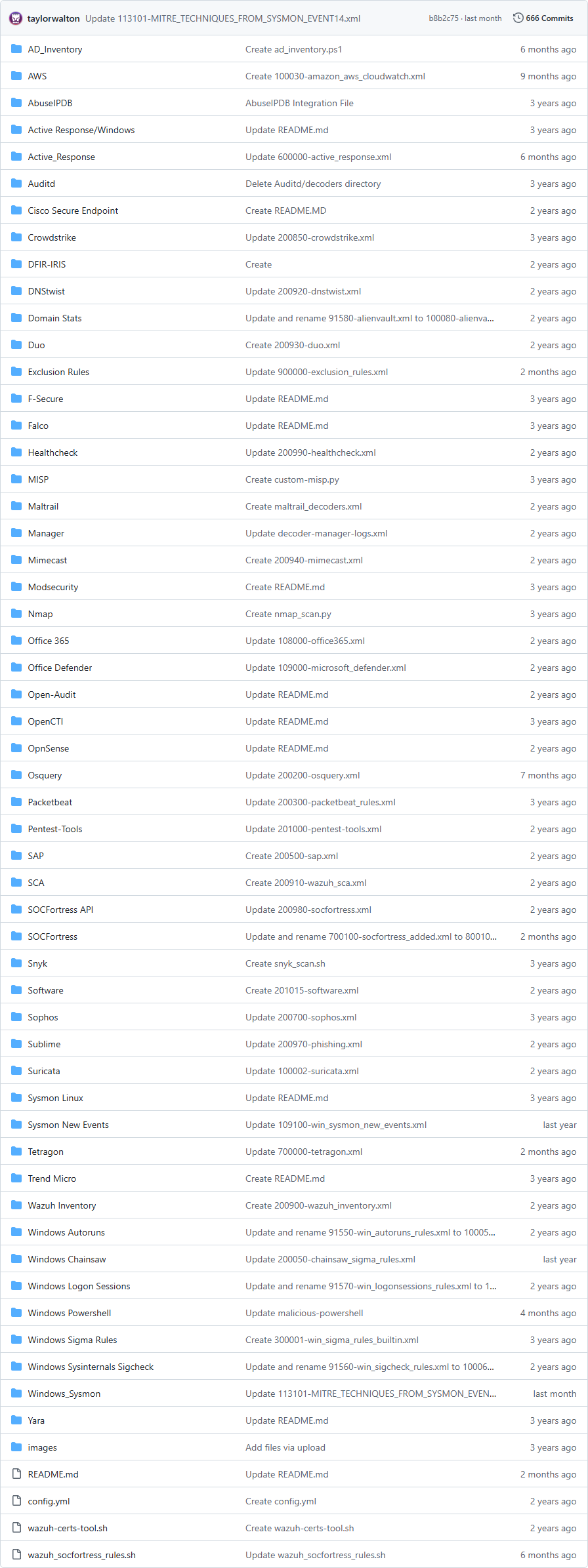

Wazuh-Rules项目目录截图

Wazuh-Rules核心亮点

🔍 高精度检测:规则基于多源威胁情报和实战经验优化,显著提升检测准确率,减少误报。

🛠️ 广泛集成支持:支持Sysmon、Office365、Microsoft Defender、Suricata等20+常见安全工具与平台。

🚀 开箱即用:提供自动化安装脚本,一键部署到Wazuh Manager,快速提升现有监控能力。

🌍 社区驱动:持续更新规则库,鼓励用户贡献自定义规则,共同应对新兴威胁。

Wazuh-Rules快速开始

只需几步,即可将高级规则集成到你的Wazuh环境中:

1. 环境要求:确保Wazuh Manager版本为4.x。

2. 运行安装脚本(需root权限):

bash

curl -so ~/wazuh_socfortress_rules.sh https://raw.githubusercontent.com/socfortress/Wazuh-Rules/main/wazuh_socfortress_rules.sh && bash ~/wazuh_socfortress_rules.sh

3. 验证规则加载:重启Wazuh服务后,检查日志确认无冲突规则ID。

⚠️ 注意:如果已有自定义规则,请提前备份以避免ID冲突导致服务异常!

Wazuh-Rules应用场景

企业安全监控:通过增强的Windows/Linux Sysmon规则、恶意进程检测和网络攻击行为识别,提升EDR能力。

云环境防护:集成Office365、AWS等云服务日志分析,实现多云环境统一威胁检测。

威胁狩猎:结合Yara、Osquery等工具规则,主动发现潜伏威胁和异常活动。

合规与审计:提供符合常见安全框架(如NIST、CIS)的检测规则,辅助合规性建设。

Wazuh-Rules链接

通过开源协作,Wazuh-Rules正在帮助全球数千个Wazuh用户构建更强大的安全防御体系。如果你是安全工程师、运维人员或威胁分析师,这个项目值得你的关注和贡献!

socfortress / Wazuh-Rules项目地址:https://github.com/socfortress/Wazuh-Rules

本文地址:https://www.tgoos.com/7965