TruffleHog:全面检测、验证和分析泄露的凭据

你是否曾经担心代码库、云存储或协作平台中意外泄露的API密钥、数据库密码或其他敏感凭证?TruffleHog 的出现,旨在彻底解决这个问题。它是一个用 Go 编写的高性能秘密扫描工具,可以帮助开发者和安全团队主动发现、验证和分析泄露的机器凭证。本文将带你全面了解这个在安全领域备受瞩目的开源利器。

截至收录:

TruffleHog项目stars数:21012

TruffleHog项目forks数:1998

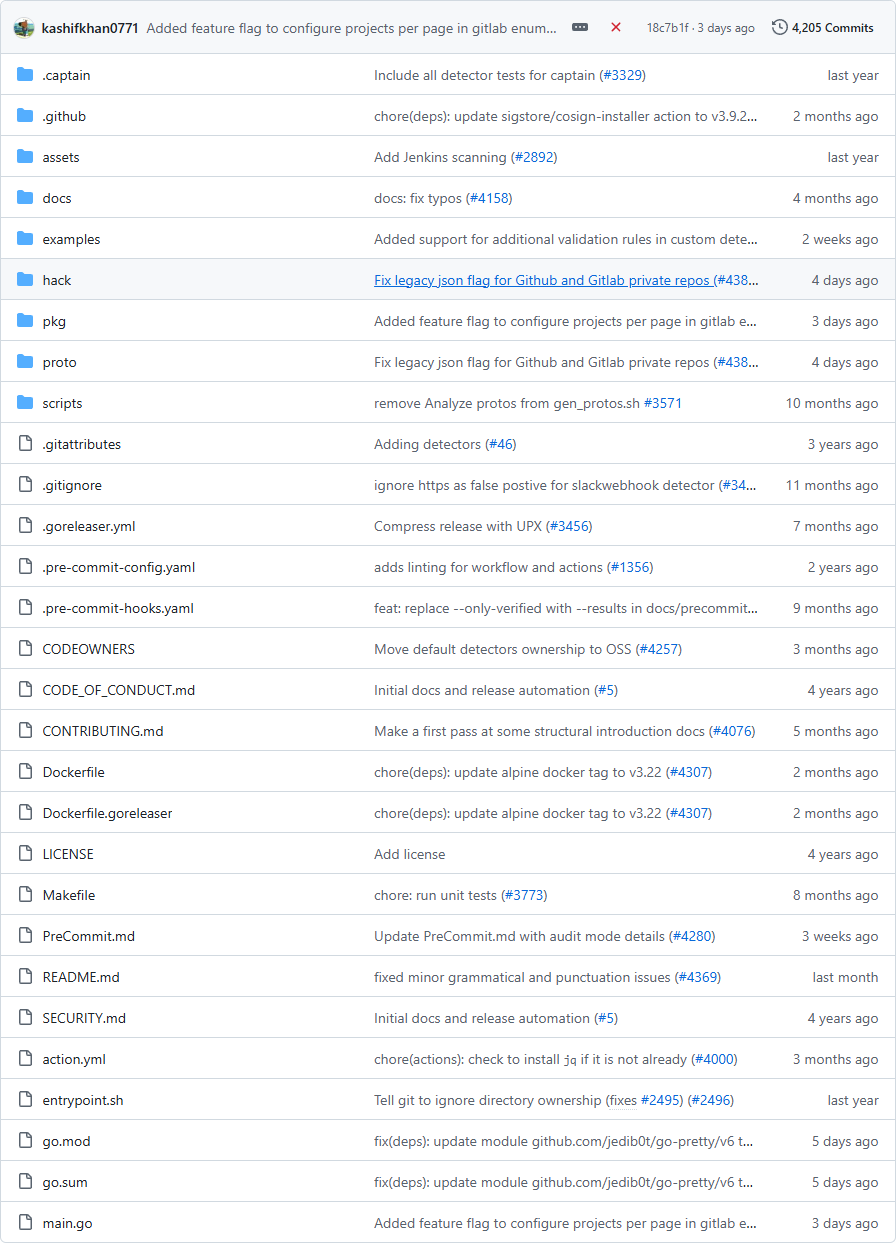

TruffleHog项目目录截图

TruffleHog核心亮点

🔍 全方位发现能力:支持在Git仓库、S3存储桶、聊天记录、日志文件、Docker镜像等数十种数据源中扫描潜在凭证泄露。

📁 智能分类系统:能够识别和分类超过800种不同类型的密钥,准确映射到对应的服务提供商(如AWS、Stripe、Cloudflare等)。

✅ 实时验证机制:对发现的每个密钥进行实时API验证,确认其是否仍然有效,极大减少误报率。

🔬 深度分析功能:对最常见的20多种凭证类型进行深度分析,揭示密钥的创建者、访问权限和资源范围等关键信息。

TruffleHog快速开始

只需简单几步,就能开始使用TruffleHog进行安全扫描:

- 安装:

# 使用Homebrew安装(MacOS)$ brew install trufflehog

# 或使用Docker

$ docker run --rm -it -v "$PWD:/pwd" trufflesecurity/trufflehog:latest

- 扫描GitHub仓库:

- 查看JSON格式结果:

$ trufflehog git https://github.com/your-org/your-repo --results=verified,unknown

$ trufflehog git https://github.com/your-org/your-repo --json

TruffleHog应用场景

场景一:CI/CD流水线集成:在代码合并前自动扫描PR中的潜在凭证泄露,防止敏感信息进入主分支。

场景二:云存储安全审计:定期扫描S3、GCS等云存储桶,确保没有意外暴露的访问密钥或配置文件。

场景三:历史代码库清理:对现有代码库进行全面扫描,发现并清理历史提交中可能存在的遗留凭证。

用户案例:众多科技公司和开源项目都在使用TruffleHog来加强其安全防护体系,通过自动化扫描大幅降低凭证泄露风险。

TruffleHog链接

TruffleHog不仅提供了强大的开源版本,还提供了企业级解决方案TruffleHog Enterprise,支持对Git、Jira、Slack、Confluence、Microsoft Teams等更多平台的持续监控。企业版的收入也用于支持更多有益于整个开源社区的优秀项目开发。无论是个人开发者还是大型企业,TruffleHog都能为你的凭证安全提供强有力的保障。

trufflesecurity / trufflehog项目地址:https://github.com/trufflesecurity/trufflehog

本文地址:https://www.tgoos.com/7979