Maltrail:恶意流量检测系统

你是否曾经为网络安全威胁的检测而烦恼?Maltrail 的出现,旨在彻底解决这个问题。它是一个基于 Python 开发的恶意流量检测系统,可以帮助开发者和安全工程师实时监控网络流量,识别恶意活动。本文将带你全面了解这个潜力新星。

截至收录:

Maltrail项目stars数:7411

Maltrail项目forks数:1166

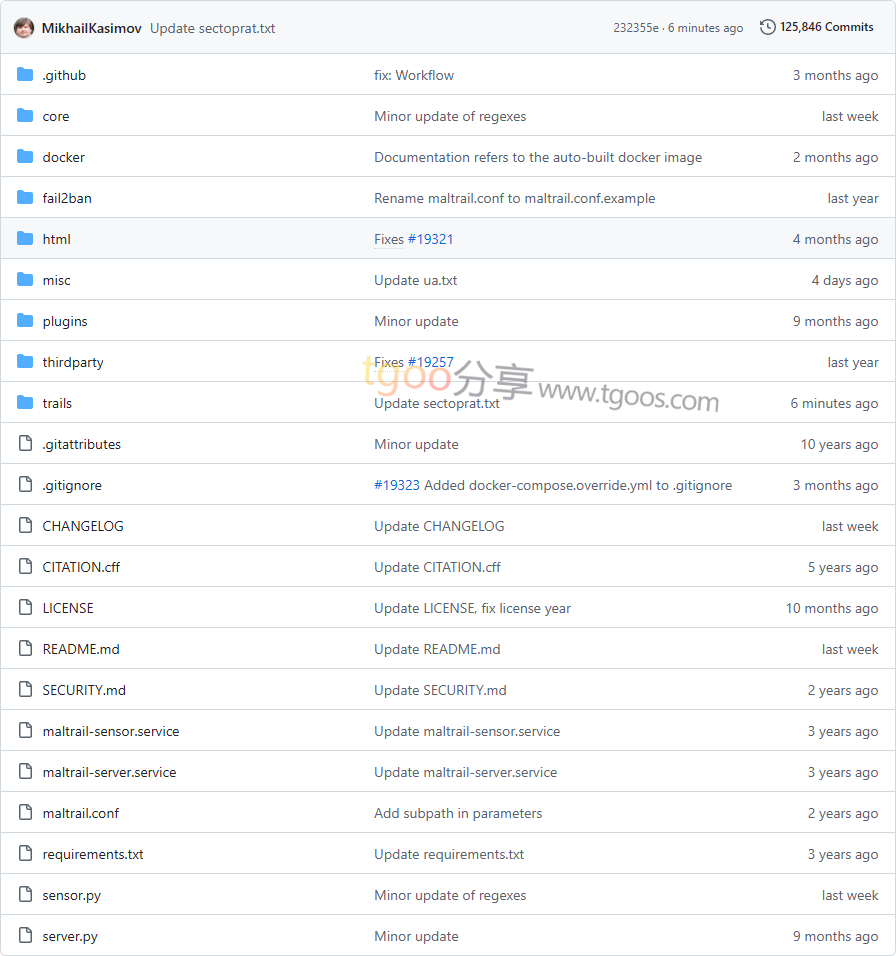

Maltrail项目目录截图

Maltrail项目核心亮点

- 🛡️ 全面的威胁检测:整合了 70+ 公开黑名单和静态威胁特征,覆盖恶意域名、URL、IP 地址及可疑 User-Agent。

- 🔍 高级启发式检测:支持未知威胁发现,如长域名、异常 DNS 请求、直接文件下载等可疑行为。

- 📊 灵活的架构设计:支持 Sensor(监控节点)与 Server(中心服务器)分离部署,适应不同网络环境。

- 🌐 实时报告界面:提供直观的 Web 报告界面,支持事件筛选、威胁分析和数据导出。

Maltrail项目快速开始

只需几步,你就能在本地运行起 Maltrail:

- 安装依赖(以 Ubuntu/Debian 为例):

sudo apt-get install git python3 python3-dev python3-pip python-is-python3 libpcap-dev build-essential procps schedtool sudo pip3 install pcapy-ng - 下载并运行 Maltrail:

git clone --depth 1 https://github.com/stamparm/maltrail.git cd maltrail sudo python3 sensor.py # 启动传感器 python3 server.py # 启动服务器(可选) - 访问报告界面:

打开浏览器访问http://127.0.0.1:8338,使用默认账号admin和密码changeme!登录。

Maltrail项目应用场景

- 企业网络安全监控:实时检测内网中的恶意流量,如恶意软件通信、攻击扫描和数据泄露。

- 蜜罐流量分析:部署在蜜罐系统中,捕获和分析攻击者的行为模式。

- 威胁情报收集:利用黑名单和启发式检测,生成自定义威胁情报数据。

- 应急响应支持:在安全事件中快速识别受感染主机和攻击来源。

用户案例:目前,Sansec、OPNSense、BlackArch Linux 等都在使用 Maltrail 增强其安全防护能力。

Maltrail项目链接

stamparm / maltrail项目地址:https://github.com/stamparm/maltrail

本文地址:https://www.tgoos.com/18756

声明:本站资源均整理自互联网,版权归原作者所有,仅供学习交流使用,请勿直接商用,若需商用请购买正版授权。因违规使用产生的版权及法律责任由使用者自负。部分资源可能包含水印或引流信息,请自行甄别。若链接失效可联系站长尝试补链。若侵犯您的权益,请邮件(将 # 替换为 @)至 feedback#tgoos.com,我们将及时处理删除。转载请保留原文链接,感谢支持原创。